Потенциальный урон для компании оценивается в 130 миллионов рублей

Пользователь «Хабра» LMonoceros получил доступ к 10 тысячам камерам видеонаблюдения РЖД, IP-телефонии компании и другим внутренним сервисам. Проникновение удалось благодаря тому, что в сети РЖД использовались стандартные пароли или их вовсе не было. В оригинале можно познакомиться со всеми техническими подробностями. Daily Storm поговорил с хакером и экспертом по информационной безопасности Александрой Антипиной и выяснил, что проделать путь LMonoceros может любой прилежный студент или сотрудник иностранных спецслужб. Ему не составит труда изменить расписание на табло, отключить камеры наблюдения или опустить температуру в залах ожидания до минимальной.

Утром 13 января на ресурсе «Хабр» пользователь LMonoceros опубликовал материал, в котором он рассказал, что ему удалось проникнуть в информационную систему РЖД. Автор статьи оценил возможные минимальные потери компании в 130 миллионов рублей. Для расчета он смоделировал ситуацию, при которой злоумышленник выведет из строя все 10 тысяч камер видеонаблюдения. На это хакеру понадобится около пяти рабочих дней, и, таким образом, каждый час работы злоумышленника обойдется компании в 2,5 миллионов рублей.

LMonoceros заявил, что быстро заменить камеры на работающие — просто невозможно. А значит, вся железная дорога в теории останется без видеонаблюдения не меньше чем на месяц, что увеличивает опасность террористической угрозы.

Daily Storm побеседовал с экспертом в области информационной безопасности и автором Telegram-канала Inside Александрой Антипиной о том, как был проведен взлом и какими последствиями может грозить уязвимость внутренних систем РЖД.

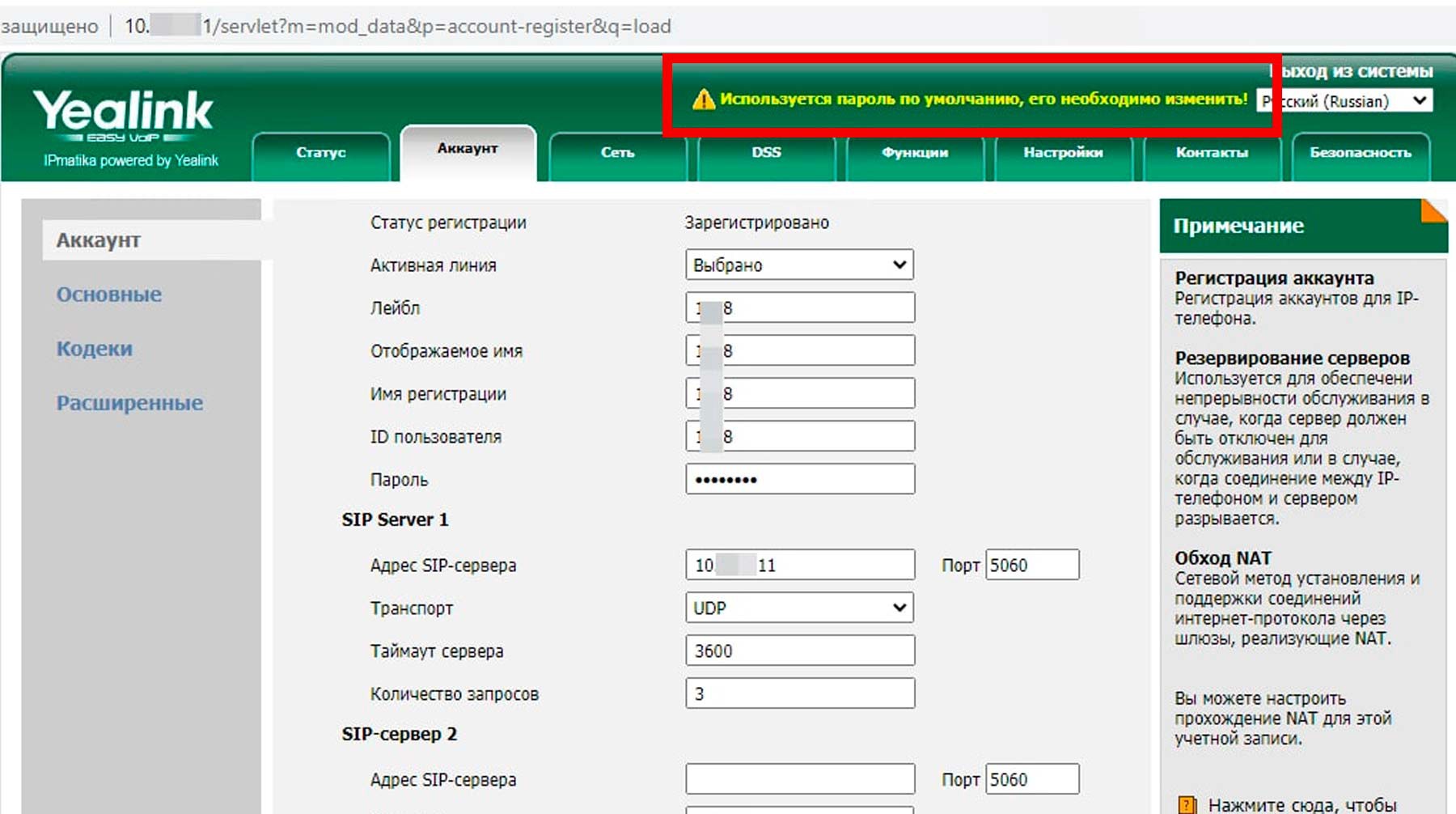

— По сути, ничего не было взломано — в статье ничего не указывает на взлом, — рассуждает эксперт. — Автор материала заходил в информационные системы, используя стандартные заводские логины и пароли, либо они вообще не были установлены. Это нарушение безопасности, но не взлом напрямую. Видимо, технические специалисты РЖД не проинструктированы должным образом о правилах настройки оборудования.

— Если кратко — как произошел взлом?

— Несанкционированный доступ к системе произошел после того, как исследователь обнаружил на одном из IP-адресов РЖД порт прокси-сервера, который поддерживал подключение без пароля. Подключившись к нему, автор статьи смог зайти на роутер, который также был без пароля, а затем настроил себе туннель для подключения к внутренней сети РЖД.

Автор статьи отметил, что подобная конфигурация оборудования свидетельствует о грубом несоблюдении парольных политик информационной безопасности в РЖД, а также об отсутствии контроля трафика в сети и, в принципе, каких-либо активных систем защиты. Как можно было оставить прокси-сервер без пароля?! Возможны следующие варианты: либо сетевое устройство было уже скомпрометировано [другими хакерами], либо интегратор или обслуживающий персонал некорректно настроил оборудование. Исследователь уточнил, что обнаружил «следы обитания хакеров» в информационной системе (помимо себя). Это не удивительно, учитывая описанный в статье уровень безопасности компании.

— Если в систему РЖД проникнет не исследователь, а злоумышленник — чем это чревато?

— Киберпреступники могут воспользоваться открытым доступом к системе, чтобы блокировать устройства компании вирусом-шифровальщиком и требовать выкуп. Более того, они могут атаковать внутренние сервисы РЖД или устроить коллапс среди пассажиров, изменяя данные в табло с информацией о поездах. Исследователь проник в систему управления кондиционированием — это говорит о вероятности получения управления над системами контроля климата в зданиях, принадлежащих компании. Огульно говоря, злоумышленники могут «поджарить» или, наоборот, «заморозить» людей в здании, изменяя температуру. Имея такой уровень доступа, существует гипотетическая возможность атак на системы управления поездами, что может привести к человеческим жертвам. Подобная инфраструктура является критически важной.

Вдобавок преступники могут майнить на компьютерах и серверах компании или отключить им телефонию. Обратите внимание, даже программа для IP-телефонии просила их сменить пароль.

— Вам где-то еще встречалась настолько дырявая сеть?

— На этот вопрос, пожалуй, не буду отвечать.

— Какими знаниями нужно обладать, чтобы проникнуть в систему РЖД? Это может сделать студент исключительно на основе того, что он выучил на лекциях? Или требуются специфические навыки?

— Судя по информации в статье, для проникновения в систему, в которой не соблюдаются парольные политики безопасности, не требуется каких-либо специфических навыков. Необходимо знать лишь основы поиска информации в интернете, уметь использовать сетевые средства сканирования, иметь представления об организации сетей (портах и протоколах), а также понимать работу сетевого оборудования. Резюмируя: с такой задачей действительно сможет справиться инициативный и любопытный студент.

— Доступ к внутренней кухне РЖД может заинтересовать иностранные спецслужбы?

— Доступ к подобным критическим объектам может быть ценным для иностранных государств и использоваться для реализации кибератак.

— Страшно ли залезать в системы российских госкомпаний, зная, как работает правоохранительная система в нашей стране? То есть ты нашел дыру, рассказал о ней, чтобы ее закрыли, а тебя ведут в тюрьму. Насколько реальный вариант?

— Я считаю, что желательно согласовывать подобные аудиты с руководством компании. Если такой аудит был проведен несанкционированно и опубликован в открытом доступе, то это нанесет репутационный ущерб компании, а также в теории — материальный. Вдруг кто-то решит повторить путь автора статьи по горячим следам до момента ликвидации проблемы.

Если вы нашли уязвимость случайно — то лучше сначала уведомить об этом компанию, а не широкую публику. Если компания игнорирует ваше уведомление, лучше оставить все как есть, тогда в случае реализации уязвимости наказание понесет ответственный сотрудник, а не «доброжелатель». Если вы очень хотите помочь — то устраивайтесь туда на работу и закрывайте «дыры» сами, участвуйте в подготовке кадров, делитесь информацией, помогайте повышать грамотность населения в области информационной безопасности.

— Есть ли о чем беспокоиться простым пассажирам РЖД и сотрудникам компании, если слова о том, что в системе есть следы других хакеров, правда?

— Я надеюсь, что сотрудники РЖД мобилизуются и исправят подобные огрехи в информационных системах. Тогда пассажирам и сотрудникам будет не о чем волноваться. Иначе…

***

— Хотелось бы, чтобы вопрос стоял о том, какие статьи УК угрожают людям, отвечающим за безопасность системы в РЖД. К сожалению, в наших реалиях, актуальнее стоит вопрос о том, будет ли заведено уголовное дело на расследователя, — рассказал Daily Storm Саркис Дарбинян, управляющий партнер юридической фирмы Digital Rights Center, глава юридической практики «РосКомСвободы».

По его словам, речь может идти о статьях 274.1 УК РФ «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации» и 272 УК РФ «Неправомерный доступ к компьютерной информации».

— В данном случае состава по 274.1 УК РФ нет, так как расследователь на систему не воздействовал, вред ей не причинял и специальные программы для взлома не использовал. Если говорить о 272 УК РФ, то наказание может грозить в случае, если правоохранители докажут, что имело место уничтожение, блокирование, модификация либо копирование информации из системы. Наказание по этой статье — штраф в пару сотен тысяч рублей и лишение свободы сроком до двух лет, — подытожил Дарбинян.

***

После публикации статьи на «Хабре» в РЖД начали свое расследование. В компании уточнили, что утечки персональных данных клиентов не произошло. Угрозы безопасности движения нет, следует из сообщения пресс-службы РЖД РИА Новости.

В конце 2019 года пользователь ресурса «Хабр» keklick1337 опубликовал материал о том, как он получил доступ к внутренней сети РЖД через Wi-Fi поезда «Сапсан». Тогда в госкорпорации сообщили, что в результате внутренней проверки им не удалось обнаружить уязвимости, влияющие на «утечку критических данных».

«Почему удалось взломать? Наверное, потому, что злоумышленник. Наверное, из-за этого… Ну, он из «фана». Юный натуралист», — так охарактеризовал тогда автора материала директор по информационным технологиям ОАО «РЖД» Евгений Чаркин.

Однако в РЖД дважды за последние несколько лет происходили крупные утечки персональных данных. В августе 2019 года были опубликованы персональные данные, предположительно, 703 тысяч сотрудников РЖД (Ф.И.О., дата рождения, адрес, фотография, СНИЛС, телефонный номер и должность). На сайте, где были размещены сведения, хакеры разместили едкое «благодарственное» сообщение:

«Спасибо ОАО «РЖД» за предоставленную информацию, за бережное обращение с персональными данными своих сотрудников».

В 2020 году в свободном доступе на официальном сайте «РЖД Бонус» оказался дамп (резервная копия) базы данных этого сайта. Он содержал сведения о 1,3 миллиона пользователей с адресами электронной почты, хешированными паролями и IP-адресами. Ашот Оганесян, основатель сервиса разведки утечек данных DLBI, составляя топ-5 главных утечек персональных данных в 2020 году, включил утечку с сайта «РЖД Бонус» в свой список.

Вечером 13 января автор исследования LMonoceros добавил, что специалисты РЖД связались с ним и «совместно закрыли уязвимости».

Даниил Беловодьев

По материалам: “Daily Storm”