Как защитить банковскую карту и пароли от хакеров

По оценкам ИБ-экспертов, в 2024 году около 85% фишинговых сообщений приходят в компании стран СНГ и ЕАЭС под видом официальных писем или финансовых документов. Десятая часть писем составлена настолько грамотно, что подделку трудно распознать, но 91% фишинга остается низкокачественной массовой рассылкой, рассчитанной на невнимательность получателя. Отдельного внимания заслуживает ставшая популярной в даркнете форма подписки-стилера, купив которую злоумышленник получает техническое сопровождение разработчика. Чем опасны нынешние тренды и как бороться с индустрией стилеров в даркнете — в материале «Известий».

Как распознать фишинг

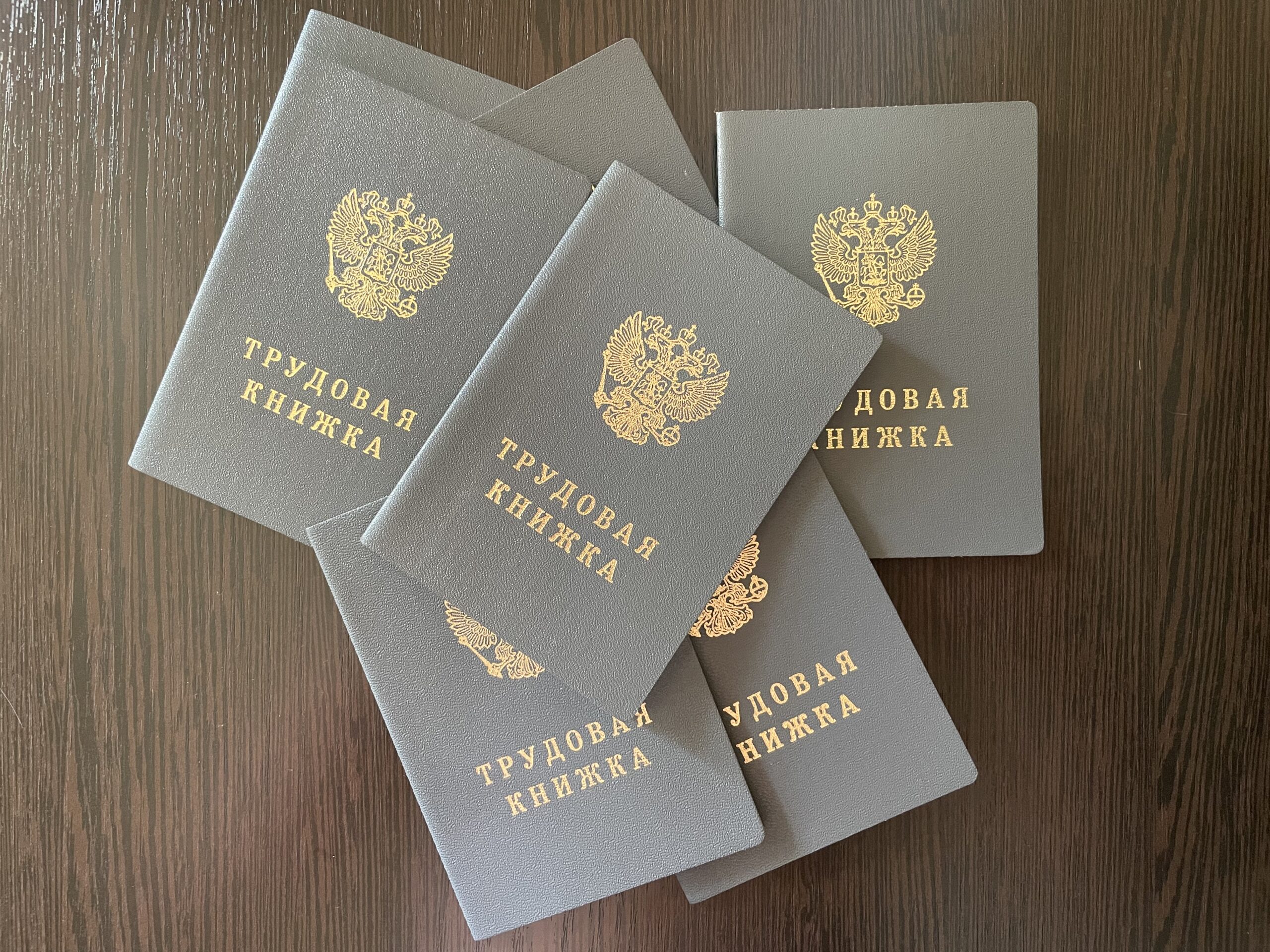

В 2023 году с фишинговых рассылок начинались 68% атак на компании в России и других странах СНГ. К первому полугодию 2024-го этот показатель вырос до 76%, подсчитали для «Известий» в компании по управлению цифровыми рисками Bi.Zone. При этом 79% фишинга злоумышленники маскируют под финансовую документацию — счета и платежные документы, еще 8% — под договоры и соглашения, а 5% — под резюме. Оставшиеся 4% подобных рассылок приходят под видом сообщений от регуляторов.

Эти тренды прекрасно иллюстрирует недавняя серия атак на компании Казахстана, рассказывает руководитель Bi.Zone Threat Intelligence Олег Скулкин.

Группировка Bloody Wolf не просто рассылала жертвам очень правдоподобные фишинговые письма от имени регуляторов, но и размещала свои вредоносные программы на домене, который имитировал сайт одной из государственных структур Республики Казахстан. Под видом официального документа жертва скачивала вредоносный JAR-файл. Поскольку злоумышленники используют такой тип файлов нечасто, им удалось обойти некоторые средства защиты.

— Вредоносная программа представляла собой коммерческий троян STRRAT, также известный как Strigoi Master. Он позволяет злоумышленнику удаленно выполнять команды на скомпрометированном компьютере, управлять файлами и браузерами, перехватывать нажатия клавиш и т. д. Преимущество данного ВПО (вредоносного программного обеспечения) в том, что его сложнее распознать из-за использования редких типов файлов, — говорит Олег Скулкин.

Bloody Wolf — не первая группировка, которая использует для атак на компании стран СНГ – ЕАЭС фишинг, замаскированный под сообщения от госорганов. Похожие схемы применяли хакеры Scaly Wolf для атак на российские промышленные и логистические компании, Mysterious Werewolf — на предприятия ВПК, а Sticky Werewolf — на государственные организации России и Белоруссии.

Руководитель отдела аналитических систем и отчетности компании «Первый Бит» Петр Иванов рассказал «Известиям», что сейчас мошенники «пытаются пугать ФСБ и провоцировать на какие-то действия».

— Цель первичного фишинга — заставить человека хотя бы чуть-чуть нарушить закон или правила компании. Дальше им начинают манипулировать в целях мошенников. Шаг за шагом человека втягивают во всё более мутные действия, и он в панике уже не знает, что делать. Недавно появился даже термин для такого явления: «биодроны», — отмечает Петр Иванов.

Руководитель отдела защиты систем и сервисов iTProtect Кирилл Лукьянов подчеркивает, что в последнее время на страны СНГ – ЕАЭС приходится более 90% неперсонифицированных фишинговых атак. Однако в последние два года злоумышленники старательно совершенствуют и адаптируют форматы писем, чтобы сделать их максимально достоверными. Тогда у жертв киберпреступников не возникнет подозрений.

Большая часть фишинга — это низкокачественные массовые рассылки. Они малоэффективны, но результата удается достичь за счет объема, разъясняет руководитель Центра кибербезопасности компании F.A.C.C.T. Ярослав Каргалев.

— Подавляющее число фишинговых писем относится к веерным рассылкам, у которых, как правило, критерии таргетности не реализованы. Далее идет фишинг с определенными критериями «целевой атаки» (хорошо оформленный контекст), — уточняет эксперт.

Как хакеры узнают и находят пароли

Аналитик Kaspersky Digital Footprint Intelligence Сергей Щербель замечает, что стилеры (от англ. to steel — краcть) — актуальная киберугроза на евразийском пространстве.

По данным исследования команды, только за последние пять лет посредством стилеров были украдены логины и пароли для входа на 443 тыс. сайтов по всему миру. Для входа на сайты в зоне .ru было украдено 2,5 млн пар логинов и паролей.

Всего c 2020 по 2023 год эксперты обнаружили более 100 видов стилеров. При этом с 2021 по 2023 год доля атак с использованием новых семейств таких зловредов выросла с 4 до 28%, уточнил Сергей Щербель.

— Как правило, стилеры продаются по подписке. Злоумышленник может оплатить подписку на некоторый срок и получить доступ к веб-панели, где будет скачивать актуальную версию программы. В этой же панели ему будут доступны лог-файлы — данные, украденные у пользователей программой, — поведал «Известиям» Сергей Щербель.

Стоимость подписки зависит от срока действия, типа стилера и каких-либо дополнительных опций. В среднем стоимость подписки на месяц составляет $300 (около 26 тыс. рублей). Наиболее распространенные программы сейчас — Vidar, Lumma, RedLline. В 2020–2023 годах RedLine использовался в 51% случаев заражения устройств стилерами. За ним следуют Vidar (17%) и Raccoon (12%).

Стоимость стилеров напрямую зависит от предоставляемого инструментом функционала, отмечает аналитик по информационной безопасности NGR Softlab Андрей Шабалин.

— В открытом доступе можно найти и бесплатные исходники, однако часто они требуют дополнительных доработок, так как коэффициент обнаружения подобных стилеров значительно высок, — добавляет эксперт.

Стоимость вредоносных программ класса повыше начинается от 3–5 тыс. рублей, но, если злоумышленнику требуется сложнодетектируемый инструмент, за него придется выложить минимум 30 тыс. рублей. Максимальная стоимость ограничена лишь так называемой совестью разработчика вредоносного ПО.

— По моим сведениям, в среднем зарекомендовавшие себя стилеры обходятся в $200–300 в месяц (17–26 тыс. рублей), — говорит эксперт компании «Доктор Веб» Иван Королев. — При этом покупатель получает файл трояна, панель администрирования стилера или доступ к панели на стороне разработчиков, а также поддержку в рамках купленного периода.

По оценкам Positive Technologies, в дарквебе продавцы предлагают как подписку, так и единоразовую покупку. В случае подписки стоимость стилера на месяц составляет в среднем $250. Во втором случае цена повышается до $900 (около 78 тыс. рублей).

Как бороться с даркнетом

Борьба с индустрией стилеров практически равнозначна борьбе с мировым хакерским сообществом, иронизирует ведущий специалист отдела анализа и оценки цифровых угроз Infosecurity (ГК Softline) Владислав Иванов.

— Это возможно, но необходимы усилия правоохранительных органов разных государств. В то же время популярность стилеров вызвана тем, что большинство людей не обладают нужным уровнем киберграмотности, — считает он.

Аналитик Андрей Шабалин дополняет, что методы борьбы с индустрией стилеров в общих чертах мало чем отличаются от методов борьбы с ВПО в целом. Чтобы противостоять индустрии стилеров, необходимо предусматривать работу по нескольким направлениям.

В первую очередь это повышение осведомленности персонала о существующих и наиболее актуальных для конкретной организации угрозах безопасности информации. Кроме того, некоторая работа в этом направлении должна вестись и со стороны контролирующих органов: требуется ограничение доступа к потенциально вредоносным источникам.

— Бороться с индустрией стилеров возможно с помощью инструментов, проверяющих достоверность источника получаемых данных, — рассуждает IT-директор РДТЕХ Максим Лапшев. — Блокчейн-системы, которые сейчас развиваются, как раз помогут выявить большое количество мошенников, использующих фишинговые атаки.

Найти слабое звено

По результатам первого полугодия 2024-го социальная инженерия стала основным методом атаки на организации в России и странах СНГ – ЕАЭС — она применялась в 52% успешных нападений за данный период, рассказывает руководитель исследовательской группы Positive Technologies Ирина Зиновкина.

По оценкам Ideco, в реальности сейчас менее 2% фишинговых рассылок являются действительно грамотными и хорошо таргетированными. Однако злоумышленникам не нужно значительно повышать качество. Их задача — найти самое слабое звено в защите корпоративной сети, а не взломать всех сотрудников.

— Единственный эффективный способ защиты от фишинга — это массовое информирование и регулярное обучение пользователей, включая тренировки по проверке их восприимчивости к фишинговым атакам, — подчеркнул директор Ideco Дмитрий Хомутов, эксперт АРПП «Отечественный софт».

В 2024 году Роскомнадзор заблокировал 37,6 тыс. таких сайтов, в 2023 году ведомство ограничило доступ к 43,1 тыс. мошеннических ресурсов, а в 2022 году было заблокировано 13,8 тыс. интернет-страниц. Чаще всего блокируются мошеннические ресурсы по тематикам «поддельные документы» и «незаконная финансовая деятельность».

Чтобы не стать жертвой мошенников, в Роскомнадзоре советуют соблюдать правила цифровой гигиены — не переходить по подозрительным ссылкам. Важно не откликаться на слишком выгодные предложения, скидки и бесплатные услуги, в обмен на которые сначала необходимо сообщить телефон, отправить сообщение или, тем более, перевести незначительную сумму.

Пострадавшие от мошенников могут получить бесплатную помощь в Центре правовой помощи гражданам в цифровой среде. Позвонить или написать в Центр могут жители любого региона России, рассказали «Известиям» в РКН.

Дмитрий Алексеев

Фото: pixabay

По материалам: “Известия”