XXI век дал каждому широкие возможности доступа к современным цифровым технологиям, постоянно и активно влияющим на экономику, политику, культуру и конечно же на деятельность специальных служб в сфере технической и агентурной разведки. Современный компьютер и дома, и в офисе преобразовал информацию на всех этапах – от создания, хранения и обработки до просмотра, обмена и передачи.

Классическая специальная техника шпионажа, ещё совсем недавно считавшаяся сверхсовременной, фактически потеряла свою ценность. Агент с доступом к электронным архивам вместо фотографирования информации может запросто скачать более миллиона страниц важных документов на микроноситель, который легко спрятать в часы, авторучку или мобильный телефон.

Стремительное старение спецтехники можно проследить на образцах некоторых устройств ЦРУ, разработанных для агента Ричарда Куклинского. В течение десятка лет Куклинский, полковник генерального штаба Войска Польского, сфотографировал более 25 тысяч страниц советских и польских секретных документов. Для этих операций ЦРУ направило агенту различную спецтехнику, включая миниатюрные фотокамеры и аппараты агентурной радиосвязи. Сегодня спецтехника Куклинского для большинства операций по связи и документированию является архаичной, а секретные материалы, подобные тем, которые он тайком фотографировал, а затем передавал через тайники своему куратору в Варшаве, появляются, хранятся и пересылаются уже в электронном виде.

Цифровые технологии не изменили задачи по тайному сбору секретных планов и намерений противника. Однако роль агента стала другой – из шпиона, которому помогает спецтехника, он превратился в шпиона, который обеспечивает оперативно-технические мероприятия. Шпион теперь не является носителем информации, что было главным во времена холодной войны. Теперь его цель – вскрывать и проникать в компьютерные сети. Другими словами, технику надо «вербовать», чтобы она «шпионила».

Для того чтобы раскрыть военные, политические или экономические секреты другой страны, необходимо проникнуть в её информационные системы. Для тайной передачи огромного количества информации или атаки на информационные сети сегодня не потребуется колоссальных усилий супер-агента, которого изображал Том Круз в своих «Невыполнимых миссиях». Теперь операции можно проводить удалённо, из любой точки земного шара через Интернет. Кстати, ещё в середине 1980 годов изобретательная разведка ГДР успешно применяла цифровые технологии. Агент Матиас Шпеер, компьютерный уникум из Ганновера, регулярно «обшаривал» в интересах восточногерманской и советской разведок закрытые электронные массивы за океаном, «скачивая» через дырки в системе информационной безопасности важные военные и научно-технические секреты США.

Разведки всегда готовили самую лучшую и самую современную технику для своих шпионов, хотя далеко не все с ней дружили. Мемуары ветеранов разведок Востока и Запада свидетельствуют, что наиболее удачливые (кого не расшифровали) часто были и самыми консервативными. Когда новый куратор предлагал агенту более современную систему связи, шпион со стажем деликатно отклонял её в угоду старой и проверенной системе «молчаливых» телефонных звонков и крестиков губной помадой на столбах.

Хотя цели шпионажа и его задачи остаются неизменными, глобальный доступ к информации и цифровым системам изменил проверенные временем методы и технику работы. Так, например, Интернет и глобальная доступность к информационным базам делает процесс обнаружения лиц, потенциально годных к вербовке, независимым от географии или личных особенностей. Не выходя из кабинета, с помощью компьютера можно узнать привычки человека, его скрытые наклонности и пороки, профессию и социальное положение, а иногда и детали, указывающие на доступ к важной для разведки конфиденциальной информации.

Цифровые «чернила» никогда не выцветут, а мысли человека и его замечания, высказанные в сети, постоянно рассматриваются как материал для анализа. Независимо от того, находятся эти записи в виде блогов, размещаются в чатах, передаются по электронной почте, опубликованы в книгах, журналах или воспроизводятся в телевизионных интервью, они станут доступными любому, кто пользуется сетью. Размышления одного блогера, например, критикующего правительство и призывающего на митинг, могут спровоцировать высказывания многих других об их убеждениях, предпочтениях, интересах – обо всём, что является чрезвычайно ценным в процессе подготовки их возможной вербовки разведкой.

Общедоступные базы данных позволяют анонимно и дистанционно делать накопления персональных и финансовых характеристик человека: трудовая деятельность, профессия, образование, здоровье, семейное положение, адрес, номер социального страхования, номер водительских прав, доходы, личные долги, номера кредитных карт, туристические поездки, любимые рестораны, судебные иски и прочее.

Изучение информационной базы пользователя компьютера может многое рассказать при его вербовке. Например, периодические покупки спиртного свидетельствуют о проблемах с алкоголем. Большие расходы в аптеках или клиниках дадут представление о болезнях. Плохие кредитные истории покажут финансовые трудности. Туристические снимки и расходы во время отдыха, возможно, связаны с внебрачными связями. Частая смена работы скрывает неудачи в карьере. Интерес к опасным или острым ощущениям, поиск таких развлечений, как подводное плавание, прыжки с парашютом или мотогонки показывают потребность человека в риске, а значит, и возможность жизни шпиона – «на острие ножа».

Для офицеров и агентов, которые готовят и проводят вербовку, информация из Интернета становится эффективным инструментом розыска нужного человека, а также помогает отсеивать тех, кто не имеет доступа к объектам интересов разведки или обладает порочными наклонностями.

Доступ в коммерческие базы сделал процесс создания оперативных прикрытий и маскировки более сложным. Обычные личные данные, такие как адрес, профессия и членство в клубах или обществах, сразу стали возможными для проверки в Google или других поисковых системах. Поскольку маскировка может вызвать подозрение даже при поверхностном изучении, простое «коммерческое прикрытие» способен расшифровать даже любопытный клерк отеля, имеющий доступ в Интернет. В руках опытных сотрудников контрразведки даже хорошо сфабрикованное, «железное» прикрытие может «проколоться» путём выявления несоответствий в сведениях, использованных для формирования легенды разведчика-нелегала.

В настоящее время имеется много доступной и подробной информации о личности человека, и потому трудно создать необходимые подтверждающие данные для «конструирования» всей истории жизни отдельного человека, в том числе регистрационные записи об образовании, кредитных карточках, месте проживания, семье, школах, районных организациях, библиотечных карточках и водительских прав. Количество информации, необходимой чтобы «узаконить» личность человека, сделало поддержание надежного оперативного прикрытия в течение длительного периода практически невозможным, если предполагаемый противник имеет возможность использовать Интернет.

Простая оперативная маскировка, такая как поддельная борода, усы, окраска волос, головные уборы и шрамы могут обмануть человеческий глаз, но никак не камеру с программным обеспечением и базу данных. Биометрические данные – сканирование сетчатки глаза, паспорт с чипами памяти, цифровые отпечатки пальцев и электронные подписи – используются как для коммерческих служб безопасности, так и для нужд разведки.

Цифровая технология открывает возможности для тайного хранения информации в формах, невозможных во времена холодной войны. Десятки тысяч страниц важной информации, собранной Куклинским, теперь можно сохранить в сжатом виде на чип цифровой памяти, размером меньше почтовой марки. Игрушки, фотоаппараты, цифровые музыкальные плееры, калькуляторы, часы, автомобили и предметы домашнего обихода со встроенными компьютерными чипами позволяют легко закамуфлировать цифровой носитель информации. Агенту больше не нужно иметь компрометирующие его тайниковые контейнеры для хранения фотоплёнки, одноразовых шифрблокнотов, тайнописных химических препаратов и планов побега, поскольку вся эта информация может храниться в электронном виде в любом обычном устройстве. Вероятность обнаружения у агента правильно спрятанной цифровой информации стремится к нулю.

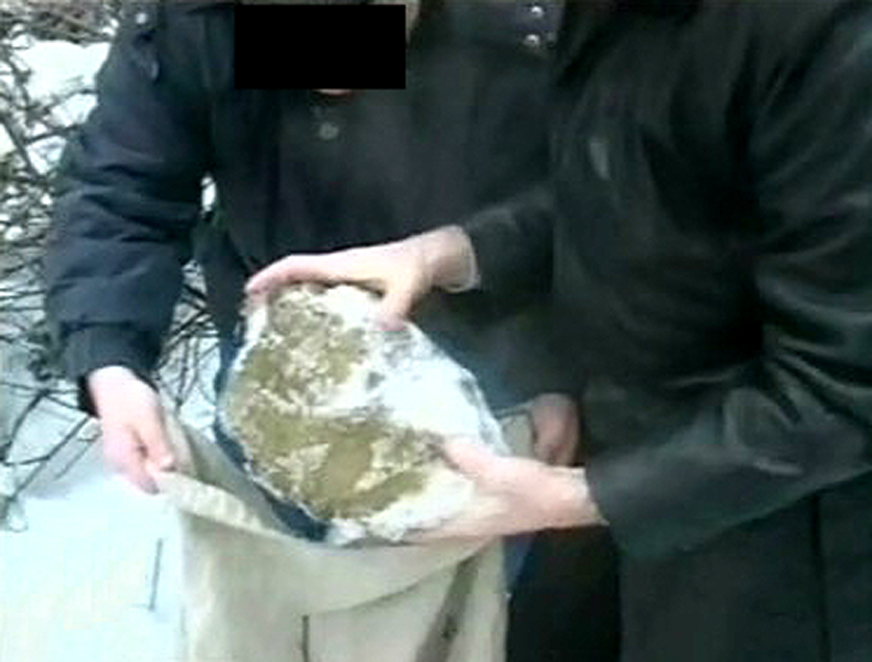

Уместно вспомнить скандал в СМИ вокруг журналиста Аркадия Мамонтова, который добросовестно показал один из видов современной агентурной связи – «электронный тайник», мастерски изготовленный британской разведкой под обычный камень. Впервые же термин «электронный тайник» появился в резидентуре ЦРУ, когда техники в начале 1970 годов стали предлагать офицерам агентуры радиозакладки, ранее использовавшиеся исключительно для подслушивания, в качестве системы односторонней связи, если агент знал, что его можно слушать через скрытый микрофон или радиозакладку. Среди оперативников ЦРУ тайник окрестили поначалу «звуковым», но потом с подачи Сеймура Рассела, руководителя Оперативно-технической службы, стали называть «электронным» (electronic dead drop). Так, например, в одном западноевропейском городе ЦРУ установило микрофон прямо в парке. Чтобы связаться с куратором, агент «говорил в дерево». Картина, когда агент – почтенный дипломат – что-то бормочет в ствол, тогда казалось смешной. Но юмор остался в стороне, поскольку новая технология расширила варианты агентурной связи по сравнению с отметками мелом в качестве сигнала закладки или выемки тайника, как это делали для связи с Пеньковским.

Вторым рождением «электронный тайник» обязан агенту ЦРУ, полковнику Полякову. Проблема безопасности агентурной связи с Поляковым была решена по-новому, когда он отправился в командировку в Индию (1973–1976). В это время ЦРУ снабдило его первой электронной системой агентурной связи на короткие дистанции, которую также стали называть «электронный тайник». Новое спецустройство из разряда оперативной техники SRAC (Short Range Agent Communication) работало как быстродействующий передатчик, получивший кодовое наименование BUSTER. Размерами около 15х7х2,5 сантиметров и весом не более 230 граммов, устройство было достаточно маленьким, чтобы легко спрятать его в кармане пальто. BUSTER имел крошечный дисплей для показа одной цифры или буквы русского алфавита и клавиатуру не более четырёхсантиметрового квадрата. Чтобы загрузить в передатчик сообщение, Поляков вначале преобразовывал текст в шифр, используя одноразовый шифр-блокнот, затем набирал зашифрованный текст на клавиатуре по одному символу, с учётом того, что BUSTER мог хранить в памяти до 1500 знаков. После того как данные были загружены, Поляков выходил на пешую прогулку с передатчиком в кармане и, находясь в пределах трёхсот метров от места приёмника, нажимал кнопку «Передача».

Приёмник имел размеры около 22x28x13 сантиметров и находился обычно на одном из подоконников в квартирах, где жили сотрудники ЦРУ, или внутри их припаркованных автомобилей. Поскольку местоположение приёмников можно было менять многократно, Поляков выбирал новые места передачи, что делало его маршрут внутри большого города практически недоступным для каких-либо наблюдений противника. Радиосигнал BUSTERа был кратковременным и ограничивал способность КГБ зафиксировать радиопередачу и точно определить его источник.

Современные микрофоны, передатчики и видеокамеры стали совсем крохотными, что существенно упростило их камуфлирование и сократило энергопотребление. Цифровые видеокамеры и микрофоны сейчас могут быть установлены в небольшие роботы-сканеры, размером с таракана, что даст возможность изучить ночью секретную карту или использовать систему кондиционирования, водосточные трубы и вентиляционные шахты для скрытого наблюдения. Первые такие попытки закончились созданием в 1976 году беспилотных летательных аппаратов «стрекоза» с размахом крыльев около сантиметра, несущих на себе камеры и микрофоны. Изобретатели в ЦРУ планировали дистанционно управлять «стрекозой» для наблюдения сверху за целью или направлять её прямо в здание в качестве летающего «жучка».

Современные программы распознавания изображений, например, могут соединяться с базами данных, что позволяет контрразведке фиксировать в реальном времени номерные знаки автомобилей для быстрого создания перечня всех транспортных средств и их владельцев, проехавших мимо контролируемого «наружкой» подозрительного места. Такая информация, собранная в течение длительного времени, может раскрыть личности сотрудников разведки, участвующих в операции. А варианты программ Face Trace позволяют быстро сравнивать видеоизображения с записями удалённой базы данных для идентификации человека.

Новое поколение недорогих радиочастотных меток, созданных для охраны товаров в магазинах розничной торговли, делает возможным установить крошечный чип в одежду или подошву обуви ничего не подозревающему человеку. Эти встроенные пассивные чипы дают отклик во время прохода через электронные пропускные пункты – как официальные, так и скрыто установленные.

Два важных компонента успешной работающей скрытой цифровой системы связи – это само сообщение и способ его доставки. Сообщение создаётся путём безопасного использования цифрового шифрования и секретной, или невидимой цифровой стеганографии. Оба метода связи могут использоваться отдельно или вместе. Первое выполняет шифрование, а затем зашифрованное сообщение скрывается в другом файле, который будет передаваться через Интернет.

Шифрование веками защищало информацию, и в середине 1970 годов алгоритмы стойкого шифрования перестали быть исключительной прерогативой государственных органов, превратившись в общественное достояние. Филу Циммерману приписывают разработку в 1991 году первой версии программы общественного шифрования PGP (Pretty Good Privacy). Он был активистом антиядерного движения и создал PGP-шифрование, чтобы обеспечить своих единомышленников безопасным использованием компьютеризированной системы объявлений, сообщений и хранения файлов. Такое программное обеспечение стало бесплатным, а в полный исходный код включались все копии. В СМИ не было сообщений об известных способах взлома PGP-сообщений криптографическими средствами. Впервые в истории программное шифрование правительственного уровня оказалось доступным любому, кто имел доступ в Интернет.

Разведывательные службы с ограниченными финансовыми ресурсами стали использовать PGP и аналогичные программы шифрования для создания системы агентурной связи. Кубинские спецслужбы, например, широко использовали доступное программное обеспечение для шифрования связи со своими агентами, действующими на территории США. Улучшенная версия программы PGP-шифрования была обнаружена в сентябре 2001 года во время обыска квартиры Анны Монтес в Вашингтоне, округ Колумбия. Монтес работала в разведке Пентагона в должности аналитика по кубинским вопросам и занималась шпионажем в пользу Кубы.

Разведывательные службы с ограниченными финансовыми ресурсами стали использовать PGP и аналогичные программы шифрования для создания системы агентурной связи. Кубинские спецслужбы, например, широко использовали доступное программное обеспечение для шифрования связи со своими агентами, действующими на территории США. Улучшенная версия программы PGP-шифрования была обнаружена в сентябре 2001 года во время обыска квартиры Анны Монтес в Вашингтоне, округ Колумбия. Монтес работала в разведке Пентагона в должности аналитика по кубинским вопросам и занималась шпионажем в пользу Кубы.

Для скрытой связи с куратором из кубинской миссии при ООН Монтес было поручено купить портативный компьютер Toshiba-405CS, ей также были переданы две дискеты, S-1 и R-1, для шифрования и расшифровки сообщений. Поскольку наличие программы шифрования высокого уровня является подозрительным в случае, если ноутбук Монтес был бы протестирован экспертом, цифровые программы шифрования и одноразовые ключи были размещены на отдельных дискетах. При получении голосового сообщения на коротковолновый радиоприёмник Sony от её куратора на Кубе, Монтес делала копию, вводила зашифрованный текст в свой компьютер и вставляла дискету R-1 для получения открытого текста.

Чтобы подготовить секретную информацию, которая предназначалась кубинцам, Монтес печатала текст на своём ноутбуке, а затем использовала программу шифрования и ключ на дискете S-1, чтобы зашифровать текст.

Чтобы подготовить секретную информацию, которая предназначалась кубинцам, Монтес печатала текст на своём ноутбуке, а затем использовала программу шифрования и ключ на дискете S-1, чтобы зашифровать текст.

Монтес должна была стирать жёсткий диск ноутбука после каждого тайного применения для удаления всех следов процесса и прятать две специальные дискеты. Тогда бы все сообщения, которые она отправляла и получала, были бы практически неуязвимы. Но, несмотря на инструкции, Монтес не стирала жёсткий диск. В результате, в ходе обыска квартиры и проверки её компьютера, сотрудники ФБР восстановили тексты агентурных сообщений для предъявления их в суде. Уязвимость кубинского агента была не в криптографическом программном обеспечении, а в нарушении Монтес требований конспирации. Как тут не вспомнить Пеньковского и Огородника, которые также вопреки строжайшим инструкциям не уничтожали, а прятали по углам и в книжки использованные листы своих шифр-блокнотов!

Текст Keith Melton, Владимир Алексеенко

Фотографии и схемы принадлежат Keith Melton Spy Museum, Boca Raton, Florida USA.

Публикацию подготовил

Бахтиёр Абдуллаев