Какие риски несет задержка с переходом на отечественное ПО и оборудование

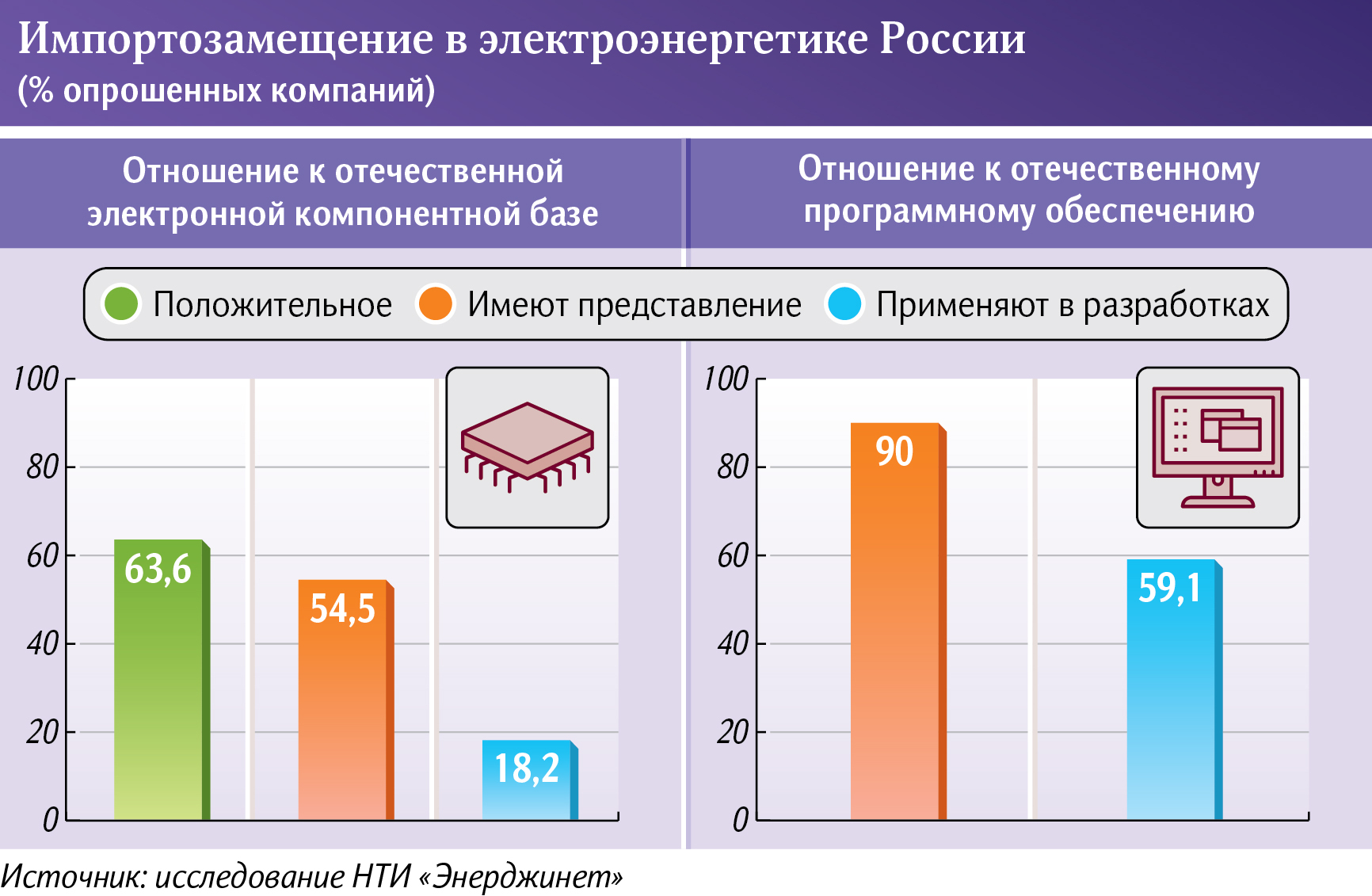

Четыре из пяти объектов электроэнергетики могут быть уязвимы для кибератак из-за рубежа, считают представители Национальной технологической инициативы (НТИ). Дело в том, что более 80% отечественных производителей вторичного оборудования (измерителей, сигнализаций, компьютеров для мониторинга и другого) для электроэнергетики используют иностранную электронную компонентную базу и 40% разработчиков — зарубежное программное обеспечение (ПО). Такие данные представлены в аналитическом отчете экспертной подгруппы по кибербезопасности НТИ «Энерджинет», с которым ознакомились «Известия». Низкий процент использования отечественных ЭКБ и ПО в электроэнергетике создают риски не только кибератак, но и отказа работы оборудования на фоне геополитической ситуации, отметили эксперты. Впрочем, «слепая» замена иностранных поставщиков на российских тоже может нести риски для отрасли, считают специалисты.

Сетевое созревание

Согласно отчету экспертной подгруппы по кибербезопасности НТИ «Энерджинет», сформированному по результатам опроса компаний, более 80% отечественных производителей вторичного оборудования для электроэнергетики используют иностранную электронную компонентную базу (ЭКБ), 40% компаний — зарубежное программное обеспечение (ПО). Бизнес объясняет это низкой конкурентноспособностью российских разработок и зрелостью иностранных решений.

Редкое использование отечественных ЭКБ и ПО в электроэнергетике создает риски увеличения числа кибератак на российские компании из-за рубежа и возможного отказа работы оборудования, в том числе на фоне текущей геополитической ситуации, считает директор регионального инжинирингового центра SafeNet НТИ Денис Кувиков.

С применением иностранного оборудования и ПО связаны два основных риска — это остановка поставок продуктов и их поддержки, а также наличие уязвимостей и специально заложенных средств управления из-за рубежа, согласен технический директор InfoWatch ARMA Игорь Душа.

Если хакер воспользуется уязвимостями, то он может частично или полностью вывести из строя промышленный объект, предупредил руководитель направления по развитию бизнеса SOC центра противодействия кибератакам Solar JSOC «Ростелекома» Андрей Прошин. Порой злоумышленники проводят целевые атаки без запроса выкупа, а для прекращения нормального функционирования инфраструктуры, добавил Игорь Душа. Многие связывают эти аспекты с созданием военных подразделений по всему миру, которые занимаются кибернападениями.

В тоже время «слепая» замена иностранных поставщиков на отечественных производителей оборудования и программного обеспечения тоже несет определенные риски для отрасли, предупредил руководитель отдела по разработке решений для АСУ ТП Group-IB Андрей Суслин. Использование устаревших технологий может принести больший вред для бизнеса, пояснил он. Импортозамещение — хорошая история для государства, однако качество решений должно быть конкурентоспособным по сравнению с аналогичными зарубежными, а для этого властям нужно поддерживать российские компании, сказал он.

У всех российских энергетических компаний есть программа импортозамещения и они ежегодно увеличивают долю отечественных ЭКБ и ПО, обратил внимание зампредседателя научно-экспертного совета рабочей группы Совфеда по мониторингу реализации законодательства в области энергетики, энергосбережения и повышения энергобезопасности Владислав Озорин. По его словам, наиболее сильные программы у «Россетей» и «Русгидро», большую работу в этом направлении проводит «Интер РАО».

— Для того, чтобы достойно конкурировать на внешних рынках сбыта, например, в производстве бытовой техники, автомобилестроении, машиностроении нам необходимо научиться создавать продукт, опережающий по своим характеристикам импортные аналоги, — считает Владислав Озорин.

«Известия» направили запросы в энергетические компании.

В Минцифры и Минэнерго на момент публикации не ответили на запросы «Известий».

Ранее «Известия» писали, что количество кибератак на критическую инфраструктуру (объекты промышленности, госорганы, исследовательские компании) в России в первом полугодии 2021-го увеличилось почти в 2,5 раза по сравнению с 2020-м. В прошлом году показатель тоже рос, но более умеренно — на 40% относительно уровня с 2019-го, подсчитывали специалисты Научно-технического центра Главного радиочастотного центра.

На острие атаки

Далеко не все российские разработчики электрооборудования уделяют достаточно внимания решению проблем информационной безопасности (ИБ), добавил независимый эксперт центра компетенций «Кибербезопасность» рынка «Энерджинет» НТИ Андрей Боровский. Менее 14% опрошенных компаний могут похвастаться высоким уровнем обеспечения ИБ внутри своих организаций. Частота случайных заражений шифровальщиками говорит о недостаточном внимании к информационной безопасности со стороны эксплуатирующих организаций, согласен менеджер по развитию бизнеса Kaspersky Industrial CyberSecurity Кирилл Набойщиков.

— Учитывая печальный опыт успешных компьютерных атак через поставщиков оборудования и услуг (например, крупные взломы организаций в США через американского производителя ПО SolarWinds), а также сжатые сроки программ импортозамещения, вопрос информационной безопасности внедряемой отечественной продукции встает наиболее остро, — сказал Андрей Боровский.

За минувший год «Ростелеком-Солар» зафиксировал двукратный рост числа атак через подрядчика на объекты критической информационной инфраструктуры, когда хакеры проникают в систему организации через взлом ее подрядчика.

Существует множество различных векторов атак на объекты электроэнергетики, в частности попытки взломов GSM-модемов — конечных устройств, работающих на вышках, привел пример вице-президент по глобальным продажам Qrator Labs Максим Белоенко. Даже если они не имеют белого IP-адреса, хакеры могут, взломав датчик, отслеживающий состояние высоковольтной ЛЭП, послать на него информацию об обрыве связи, сказал эксперт. К месту аварии будут направлены бригады, а на самом деле инцидент будет организован в другом месте, но удачно скрыт за счет проведения DDoS-атаки на инфраструктуру провайдера, пояснил он. Таким образом можно обесточить целый регион, утверждает специалист.

Уже сейчас можно предсказать атаки с помощью вирусов-вымогателей, когда злоумышленники в автоматическом режиме или целенаправленно рассылают зловредные файлы, сказал гендиректор «Кода безопасности» Андрей Голов. При попадании в систему они шифруют все данные и требуют выкуп. При этом объекты электроэнергетики во время атаки не могут выполнять заложенные функции до восстановления системы.

Однако всё же в большинстве случаев атаки не направлены на вывод из строя оборудования или реализацию аварий: по большей части это разведка, максимально глубокое закрепление и длительное присутствие в инфраструктуре атакуемых объектов, указал руководитель практики промышленной кибербезопасности Positive Technologies Дмитрий Даренский.

Важно регулярно оценивать уровень безопасности объектов ТЭКа и проводить мероприятия по обнаружению потенциальных уязвимостей, сказал гендиректор ГК «Эдит Про» Дмитрий Кичко. Причем делать это на уровне как самих компаний, так и отраслевых организаций. В перспективе это поможет сформировать в индустрии единую базу знаний и экспертизы в области защиты критически важной информационной инфраструктуры, заключил он.

Анна Устинова, Валерий Воронов

По материалам: “Известия”