Авторская колонка Олега МАТВЕЙЧЕВА.

В январе 2010 года большое количество домовладельцев в городе Сан-Антонио, штат Техас, в недоумении остановились напротив закрытых дверей своих гаражей. Они намеревались отправиться на работу или купить продукты, но пульты от дверей их гаражей не работали. Сколько раз они не жали на кнопку, двери не открывались и не подавали признаков жизни. Проблема в основном коснулась жителей западной части города в районе Милитари Драйв и федеральной трассы, известной как Loop 410.

В США, стране автомобилей и активной трудовой миграции, таинственная проблема гаражных дверей мгновенно стала темой обсуждения местных политиков. В конце концов, городские власти нашли разгадку. Виновником неполадки была работа американского Агентства разведывательной деятельности за рубежом – Агентства национальной безопасности – а точнее, его представительства в Сан-Антонио. Работники ведомства были вынуждены признать, что один из его радиотрансляторов вещал на одной частоте с пультами от гаражных дверей. Зажатые в угол сотрудники разведслужбы пообещали решить вопрос в кратчайшие сроки, и действительно, двери вскоре снова стали открываться.

Благодаря этому эпизоду жители Техаса поняли, насколько глубоко деятельность АНБ вторглась в их повседневную жизнь. Некоторое время назад АНБ открыло подразделение на авиабазе Лэклэнд, Сан-Антонио, со штатом около 2000 человек. В 2005 году Агентство приобрело бывший завод по производству микросхем компании Sony в западной части города. Сразу же после этого внутри огромного помещения начались активные строительные работы. Покупка завода Sony была частью масштабной программы расширения, начавшейся после событий 11 сентября 2001 года.

Взломщики по вызову

В одном из двух главных корпусов бывшего завода с тех пор располагается необычное подразделение АНБ, больше остальных выигравшее от расширения службы и бурно развивавшееся в последние годы – Агентство специальных операций, или ТАО (Tailored Access Operations). Это высшая оперативная структура АНБ – наподобие группы специалистов, вступающих в игру, когда обычными средствами получить доступ к нужному лицу невозможно.

Согласно внутренним документам АНБ, напечатанным в журнале Шпигель, эти «взломщики по вызову» приложили руку ко многим важным операциям, проводившимся разведслужбами США. Зона деятельности ТАО простирается от борьбы с терроризмом до кибер-атак и обычного шпионажа. Документы позволяют увидеть, насколько разнообразный инструментарий находится в распоряжении ТАО, в частности, каким образом службе удается пользоваться слабыми с технической точки зрения местами высокотехнологичных компаний – таких как Майкрософт, Cisco или Huawei – при проведении своих невидимых, но успешных атак.

Подразделение – своего рода «вундеркинд в разведслужбах США», – утверждает Мэттью Эйд (Matthew Aid), историк, специализирующийся на работе АНБ. «Получить доступ к закрытому» – так описывает само АНБ свою работу. «Роль играет не количество, а качество добытых разведданных» – писала одна из бывших руководителей ТАО о работе своей службы. Документы, попавшие в распоряжение «Шпигель», содержат высказывания бывшего главы ТАО о том, что ведомство внесло вклад в «одну из наиболее масштабных разведывательных операций в истории страны». По ее словам, ведомству удалось получить доступ к наиболее труднодоступным целям.

Дитя интернета

Рассуждая о будущем подразделения, она сказала, что «ТАО должна продолжить свое развитие и заложить фундамент единой службы по проведению операций в киберпространстве», а также «сделать свой вклад в осуществлении кибер-атак как части общевойсковых операций». «Для достижения этой цели», по ее словам, ТАО будет необходимо получить «всеобъемлющий, постоянный доступ к глобальной сети». Внутреннее описание деятельности ТАО четко указывает, что проведение агрессивных атак – основной ее элемент. Другими словами, хакеры службы имеют разрешение правительства на осуществление деятельности такого рода. В середине прошедшего десятилетия это спецподразделение смогло получить доступ к 258 объектам в 89 странах – то есть, по сути, по всему миру. В 2010 году были проведены 279 операций.

И в самом деле, работники ТАО получили прямой доступ к защищенным сетям демократически избранных глав государств. Они шпионили за трафиком европейских телекоммуникационных компаний; читали письма, отправленные через корпоративные BES-сервера Blackberry, считавшиеся защищенными от взлома. Для достижения этой цели потребовалась «длительная деятельность ТАО» – так сказано в документе.

Подразделение само по себе появилось благодаря интернету в 1997 году, когда доступ к нему имело лишь 2 процента населения земли, и никто не представлял себе, что такое Facebook, YouTube или Twitter. Со времени въезда первых сотрудников ТАО в здание штаб-квартиры АНБ в городе Форт-Мид, Мериленд, подразделение располагается в отдельном крыле, не связанном с остальными сотрудниками. Задача ведомства была ясна с самого начала – круглосуточная работа по взлому всемирной паутины.

Вербовка компьютерных фанатов

Для достижения поставленных целей АНБ нужны были сотрудники нового типа. Служащие ТАО, получившие доступ на специальный охраняемый этаж, где находится ведомство, больше частью значительно моложе среднего работника АНБ. Их задача – взлом, манипулирование и использование компьютерных сетей – делает их хакерами и госслужащими в одном лице. Многие производят впечатление чудаков – да и ведут себя подобным образом.

В самом деле, АНБ предпочитает набирать новые кадры для подразделения специальных операций именно из подобных кругов. В последние годы директор АНБ Кит Александр (Keith Alexander) несколько раз появлялся на основных хакерских конференциях США . Иногда в военной форме, а иногда лишь в джинсах и майке, подчеркивая стремление завоевать расположение нового поколения.

Такая стратегия найма на работу привела к определенным результатам. Ни одно подразделение в составе АНБ не развивается так стремительно, как ТАО. В данный момент офисы службы расположены в Вахиава, штат Гавайи; Форт Гордон, Джорджия; на территории отделения АНБ на базе ВВС Бакли в Денвере, штат Колорадо; в штаб-квартире АНБ в Форт-Мид; и, конечно, в Сан-Антонио.

Один из следов ведет в Германию. Согласно документу от 2010 года, содержащем список «основных контактов ТАО» как за рубежом, так и внутри страны, а также имена, адреса электронной почты и «безопасные телефонные номера», центр связи с сотрудниками расположен неподалеку от Франкфурта – в Европейском Оперативном Центре Безопасности, а точнее – в так называемом «Комплексе Деггер» на военной базе США в пригороде Дармштадта Гризхайм.

Особенно поражает рост техасского отделения службы, как указано в сверхсекретных материалах, опубликованных в Шпигель. В них говорится, что в 2008 году в техасском шифровальном центре работали менее 60 сотрудников ТАО. К 2015 году планируется увеличить их число до 270. Кроме того, отдел слежки и целеуказания должен вырасти до 85 специалистов (с 13 в 2008 году). Количество разработчиков программного обеспечения должно вырасти с 3 в 2008 году до 38 – в 2015. Отделение в Сан-Антонио организует атаки на объекты на Ближнем Востоке, Кубе, Венесуэле, Колумбии, и, само собой разумеется, в Мексике, расположенной лишь в 200 километрах, правительство которой давно попало под чуткий контроль АНБ.

Министерство общественной безопасности Мексики, преобразованное в Комиссию по национальной безопасности вначале 2013 года, в то время отвечало за органы полиции, борьбу с терроризмом, систему тюрем и пограничный контроль. Большинство из 20000 сотрудников ведомства работали в его штаб-квартире на Avenida Constituyentes, важной транспортной артерии столицы Мехико. Значительная часть мексиканских органов безопасности под руководством Министерства контролируются отсюда, что делает Avenida Constituyentes желанным местом для всех, ищущих возможность поближе познакомиться с органами безопасности страны.

Операция WHITETAMALE

Принимая во внимание вышесказанное, задание для ТАО начать слежку за Министерством общественной безопасности Мексики напрашивалось само. Помимо прочего, в одном из документов указано, что Департамент внутренней безопасности США и разведывательные службы стремятся знать все о наркоторговле, торговле людьми и состоянии безопасности вдоль границы США и Мексики. Согласно этому документу, министерство представляет собой потенциальную золотую жилу для агентов АНБ. В качестве объектов слежки были выбраны системные администраторы и инженеры по телекоммуникациям, что положило начало программе действий, названной в агентстве «Операция WHITETAMALE».

Сотрудники отдела поиска объектов в составе АНБ, кроме прочего проявлявшие внимание к Ангеле Меркель в 2002 году до ее бытности канцлером, передали в ТАО список сотрудников мексиканского министерства, представлявших интерес. В качестве первого шага, ТАО взломал электронную почту этих лиц. После чего, сотрудники проникли в систему и стали скачивать информацию.

Вскоре шпионы АНБ владели информацией о серверах ведомства, включая IP-адреса, компьютеры, через которые шел интернет-трафик, а также личные адреса сотрудников. Также им удалось получить организационные диаграммы структур агентства безопасности, включая систему видеонаблюдения. Как выясняется, операция длилась годы, пока статья о ней не появилась в Шпигеле в октябре.

Согласно внутренней инструкции АНБ, такой вид деятельности имеет техническое название «использование компьютерных сетей», а его цель «диверсионная деятельность в отношении устройств конечных пользователей». Далее в инструкции приведен список почти всех устройств, сопровождающих нас каждый день – «серверы, рабочие станции, брандмауэры, роутеры, мобильные телефоны, коммутаторы, системы SCADA, и прочее». SCADA – системы контроля и обработки информации производственных предприятий и электростанций. Любой, кто сможет поставить эти системы под свой контроль, способен выводить из строя жизненно важные элементы инфраструктуры государства.

Самая известная и одиозная атака такого типа была произведена посредством Stuxnet, хакерской программы, о существовании которой стало известно в июне 2010 года. Этот вирус был разработан совместно американскими и израильскими разведслужбами для саботажа ядерной программы Ирана, что и было сделано. Ядерная программа республики была отброшена на годы назад путем внедрения Stuxnet в программу SCADA, управлявшую установками обогащения урана в городе Натанз. Вирус вывел из строя почти 1000 центрифуг.

Специальное подразделение АНБ обладает собственным отделом разработок, где тестируются и производятся новые технологии. Вот где трудятся настоящие умельцы, чья изобретательность при поиске способов проникновения в чужие сети, компьютеры и смартфоны подобна мастерству Q – знаменитого создателя шпионских устройств из фильмов о Джеймсе Бонде.

Развлекаемся за счет Майкрософт

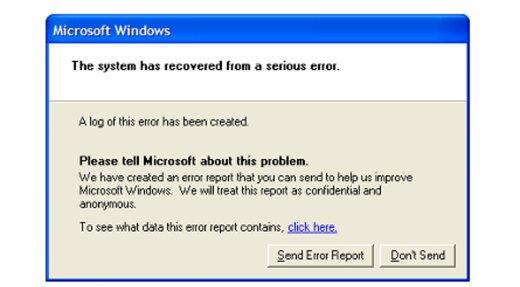

Примером безудержной креативности, с которой шпионы из ТАО подходят к выполнению своих обязанностей, может служить метод взлома, использующий предрасположенность операционной системы Windows к различным ошибкам. Каждому ее пользователю знакомо надоедливое окно, выводимое на экран при обнаружении внутренней проблемы – автоматическое извещение, предлагающее пользователю сообщить о проблеме производителю и перезагрузить компьютер. Такие отчеты о сбоях дают профессионалам из ТАО отличную возможность взламывать компьютеры.

Пример сообщения об ошибке, используемого АНБ

Когда где-либо в мире ТАО выбирает некий компьютер в качестве цели и вводит его уникальные данные (к примеру, IP-адрес) в свою базу данных, то его сотрудники получают автоматическое извещение каждый раз, когда зависает операционная система и пользователь получает запрос на отправку отчета в Майкрософт. Согласно внутренней инструкции АНБ, для выделения таких отчетов из огромного объема интернет-трафика используется мощный программный комплекс XKeyscore.

Автоматические отчеты о сбоях – «чистый метод» получения «пассивного доступа» к компьютеру – гласит инструкция. Пассивный доступ означает, что изначально крадется и сохраняется лишь информация, отправленная компьютером в Интернет, а сам компьютер еще не затронут. Но даже такой пассивный доступ к отчетам дает большой объем информации касаемо проблем определенного компьютера, а значит и данных о брешах в системе безопасности, через которые компьютер может быть заражен вредоносными программами .

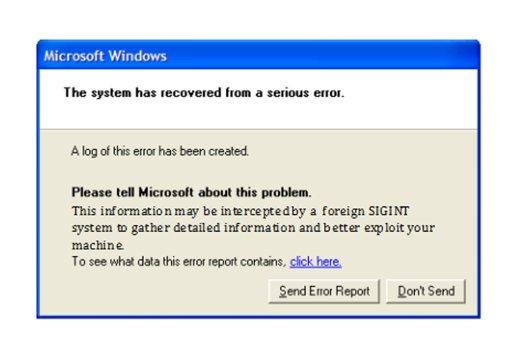

Хотя такой способ кажется не особо важным с практической точки зрения, сотрудники АНБ зачастую применяют его из-за возможности безнаказанного доступа за счет компьютерного гиганта со штаб-квартирой в Сиэтле. На одном из внутренних материалов они заменили иллюстрацию с текстом отчета об ошибке Майкрософт своим собственным – «Эта информация может быть перехвачена иностранной системой радиотехнической разведки для сбора данных и получения доступа к вашему компьютеру».

Иллюстрация АНБ для внутреннего пользования

Одной из ключевых задач хакеров является агрессивное проникновение в нужные компьютеры при помощи т.н. закладок или большого количества программ-троянов. Они дали своим программам говорящие названия – «ЗЛОЙ СОСЕД», «ОБЕЗЬЯНА», «ИСКАТЕЛЬ ВОДЫ». Хотя названия и звучат нелепо, но сами программы агрессивны и эффективны.

Согласно данным текущего федерального бюджета США на разведывательную деятельность, планируется заразить программами АНБ 85000 компьютеров по всему миру к концу этого года. Большинство из них будет заражено с помощью «программ-закладок» специалистами ТАО через Интернет.

Растущая изощренность

Еще несколько лет назад сотрудники АНБ устанавливали такие закладки на компьютеры теми же методами, какими пользуются кибер-преступники. Происходила рассылка целевых зараженных писем, замаскированных под ссылки, направляющие пользователя на вирусные сайты. Обладая знаниями о слабых местах в защите браузеров – например, Internet Explorer от Microsoft особенно популярен среди хакеров АНБ – все, что нужно, чтобы установить вредоносную программу на выбранный компьютер – это заставить пользователя открыть заранее зараженную интернет-страницу. Рассылка спама имеет один серьезный недостаток – этот метод не может работать долго.

Тем не менее, ТАО радикально улучшила свои средства работы. Сейчас в ее распоряжении усовершенствованная программа, известная как «КВАНТОВАЯ ТЕОРИЯ». «Некоторые проекты этой программы завершились успехом в 80% случаях, тогда как рассылка спама дала положительный результат лишь в 1 %» – говорится в одном из внутренних докладов АНБ.

Всеобъемлющее внутреннее исследование под названием «Возможности программы «Квантовая теория», напечатанное в Шпигеле, включает почти все известные Интернет-провайдеры в качестве потенциальных целей, в том числе Facebook, Yahoo, Twitter и YouTube. « Программа АНБ Квант наиболее успешна при взломе Facebook, Yahoo и постоянных IP-адресов»- сказано в нем. Кроме того, в докладе отмечено, что АНБ не удалось применить программу в отношении пользователей Google services. Очевидно, это может получиться лишь у разведывательной службы Управления правительственной связи Великобритании, которая приобрела программу «Квантовая теория» у АНБ.

QUANTUMINSERT – любимая программа хакеров разведывательной службы. Сотрудники управления правительственной связи Великобритании применили ее при атаке компьютеров, принадлежащих Бельгийской телекоммуникационной компании Belgacom, частично находящейся в собственности государства, чтобы через них проникать в сети компании еще более эффективно. Тем временем АНБ применило эту программу для слежки за высокопоставленными работниками Организации стран-экспортеров нефти (ОПЕК) в здании ее штаб-квартиры в Вене. В обоих случаях трансатлантическое «шпионское содружество» получило беспрепятственный доступ к ценным экономическим сведениям при помощи программы QUANTUMINSERT.

Метод закладок и иные вариации QUANTUM напрямую связаны с теневой сетью, созданной АНБ, с собственной законспирированной инфраструктурой в виде скрытых роутеров и серверов. Очевидно, АНБ интегрирует чужие серверы в свою тайную сеть, размещая в них такие же закладки, что затем позволяет хакерам контролировать компьютеры на расстоянии.

Таким образом, разведывательная служба стремится распознавать и отслеживать свои цели по их цифровым следам. Такие следы включают в себя, к примеру, адреса интернет-почты или файлы HTTP cookie, установленные на взломанный компьютер. Естественно, куки-файлы не способны автоматически определять пользователя, но если дополнить их другими данными, в частности адресом интернет- почты, задача станет им под силу. В этом случае куки-файл превращается в интернет-эквивалент отпечатка пальца.

Гонка серверов

После сбора нужных данных о предпочтениях объекта, специалисты ТАО приступают непосредственно к атаке, перепрограммировав систему QUANTUM на полуавтоматический режим. Если пакет данных, содержащий адрес электронной почты или куки-файл объекта взлома пересылается по кабелю или роутеру под наблюдением АНБ, система отправляет сигнал тревоги. Система определяет сайт, на который объект пытается войти, после активирует один из тайных серверов разведслужбы, известный под кодом FOXACID.

Этот сервер АНБ принуждает пользователя установить связь со скрытой системой АНБ вместо тех сайтов, на которые он пытался войти. В случае с компанией Belgacom, инженеры, вместо входа на запрошенную страницу LinkedIn, были направлены на серверы FOXACID внутри сетей АНБ. Не будучи раскрытым пользователем, зараженная страница переслала вредоносные файлы, заранее созданные под лазейки в системе безопасности компьютера жертвы.

Такой метод представляет собой, по сути, гонку между серверами, на жаргоне разведслужб описываемой фразами типа: «Подождите, пока объект создаст новое соединение», «Огонь!» или «Надеюсь, что опередил ответ сервера». Как и бывает на соревнованиях, иногда скрытые инструменты наблюдения сети «слишком медленны , чтобы победить». Но в большинстве случаев их производительности достаточно. Закладки с системой QUANTUMINSERT, в особенности при работе с сайтом LinkedIn, показывают эффективность в 50 процентов – говорится во внутреннем документе АНБ.

Прослушка подводных кабелей

В то же время, было бы неверно утверждать, что АНБ концентрирует внимание только на отдельно взятых физических лицах. Провайдеры телекоммуникационных услуг, целые сети и системы, наподобие волоконно-оптических кабелей, передающих большие объемы глобального интернет-трафика по дну мирового океана, представляют для агентства еще больший интерес.

Один документ с грифом «совершенно секретно» и «не для иностранцев» описывает успех АНБ в слежке за кабельной системой SEA-ME-WE-4. Массивный кабель проложенный по дну океана соединяет Европу с северной Африкой и Персидским заливом и далее – через Пакистан и Индию в Малайзию и Таиланд. Система берет свое начало на юге Франции, возле Марселя. Среди акционеров значатся France Telecom, известный сейчас как Orange, часть акций в котором по прежнему принадлежит государству, а также Telecom Italia Sparkle.

В документе с гордостью утверждается, что 13 февраля 2013 года ТАО «удалось собрать данные по координации сети подводной кабельной системы SEA-ME-WE (SMW-4).» «В ходе отвлекающей операции в интернете агентству удалось получить доступ к управляющему сайту консорциума и собрать данные сети 2 уровня о технологической схеме значительной части сети».

Судя по всему, правительственным хакерам эта операция удалась снова при помощи программы QUANTUMINSERT.

Согласно документу, специалисты ТАО взломали внутренний сайт консорциума операторов и скопировали из него документы в отношении технической инфраструктуры. Но это был лишь первый шаг. «Планируется проведение дальнейших операций по сбору дополнительной информации об этой и других кабельных системах» – следует из документа.

Но множество внутренних извещений об успешных атаках вроде описанной выше – не единственный фактор, выделяющий ТАО из списка ведомств АНБ. В отличие от большинства операций АНБ, операции ТАО зачастую требуют наличия физического доступа к объекту. В конце концов, вам может понадобиться проникнуть в передающую станцию мобильного оператора, чтобы начать скачивать его цифровые данные.

Шпионские традиции бессмертны

При проведении операций подобного рода АНБ сотрудничает с другими разведывательными органами – ЦРУ, ФБР – имеющими своих людей внутри объекта и способными оказать содействие в случае сложностей. Это позволяет ТАО атаковать даже изолированные сети, не связанные с Интернетом. При необходимости, ФБР даже предоставит собственный реактивный самолет для переброски хакеров высокого класса на искомый объект. Самолет доставит их к нему в определенное время и поможет им незаметно скрыться после всего получаса работы.

Отвечая на запрос журнала Шпигель, представители АНБ сделали следующее заявление: «Отдел специальных операций – уникальное национальное достояние – сражается на передовой борьбы АНБ по защите нации и ее союзников». В заявлении также сказано, что деятельность ТАО «направлена на получение доступа к компьютерным сетям в дополнение к сбору разведданных за рубежом». Представители агентства отказались обсуждать конкретные моменты деятельности ведомства.

Иногда может показаться, что современные шпионы также верны обычным методам разведки, как и их предшественники.

Рассмотрим, к примеру, перехват отправленных посылок. Если нужный объект, человек или компания заказывают новый компьютер или дополнительное оборудование, ТАО может перехватить покупку и доставить ее в свои секретные мастерские. В АНБ такой метод называется «противодействие». На этих так называемых «загрузочных станциях» сотрудники аккуратно открывают упаковки, внедряют закладки или вредоносные программы, а иногда даже заменяют аппаратные элементы, дающие разведслужбам возможность осуществлять слежку. Все последующие шаги можно производить с удаленного компьютера.

Эти небольшие вмешательства в процесс доставки покупок являются одними из «наиболее продуктивных операций», проведенных хакерами АНБ – сказано в одном из секретных документов. Данный метод позволяет ТАО получать доступ к сетям «по всему миру» – говорится в нем.

Даже в век интернета некоторые традиционные формы шпионажа крайне эффективны и продолжают существовать.

matveychev-oleg.livejournal.com